در دنیای امروز که حملات سایبری روزبه روز پیچیدهتر میشوند، امنیت یکی از ستونهای اساسی هر شبکه کامپیوتری محسوب میشود. یکی از نقاط حیاتی در هر شبکه، سرویس DNS (Domain Name System) است؛ سیستمی که وظیفه دارد نامهای دامنه را به آدرسهای IP تبدیل کند. اما همین سرویس ساده میتواند به ابزاری خطرناک برای اجرای حملات(DNS Amplification Attacks) تبدیل شود.

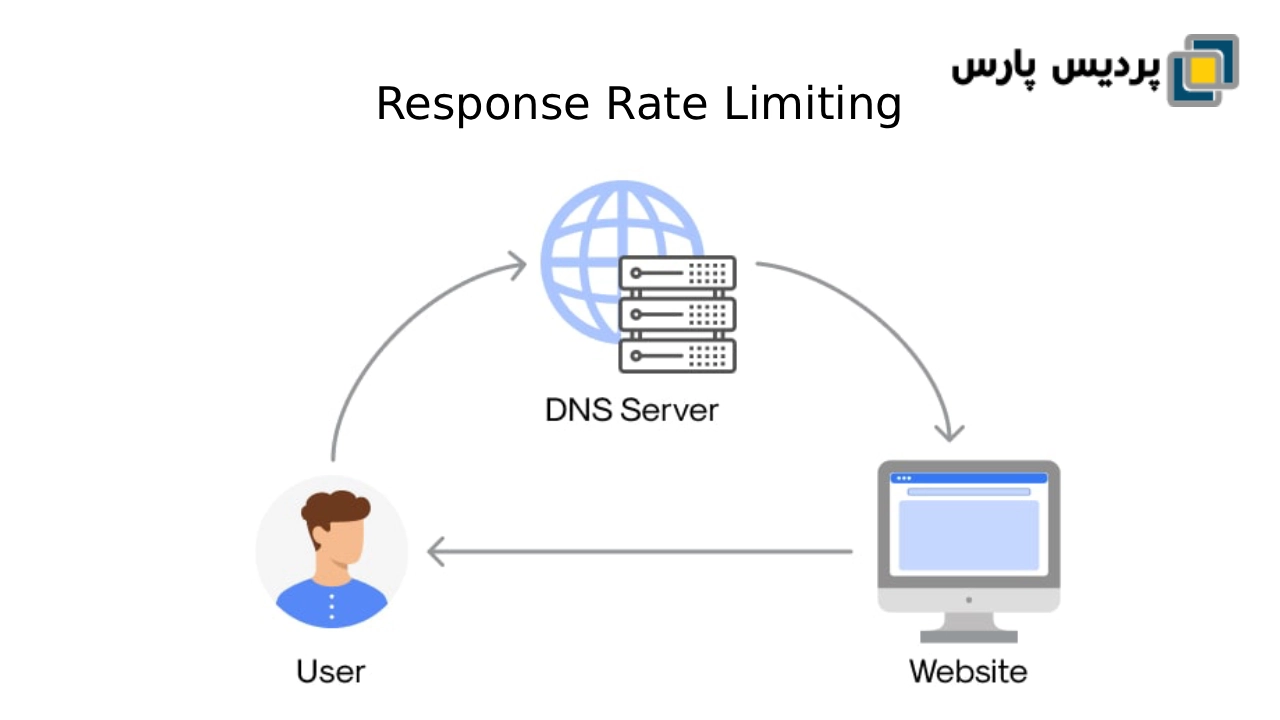

مایکروسافت برای مقابله با این تهدید، قابلیتی به نام Response Rate Limiting (RRL) را در سرویس DNS ویندوز سرور معرفی کرده است. این قابلیت نقش مهمی در حفظ امنیت شبکههای کامپیوتری و جلوگیری از سوءاستفاده از سرورهای DNS دارد.

این ویژگی مثل یک فیلتر هوشمند دفاعی عمل میکند که پیش از آنکه مهاجم بتواند از سرور شما برای حمله استفاده کند، او را متوقف میکند. RRL با کنترل نرخ پاسخدهی DNS، اجازه نمیدهد سرور شما به سلاحی در دست هکرها تبدیل شود.

در این مقاله، یاد میگیرید که:

-

RRL دقیقاً چیست و چطور کار میکند،

-

چرا وجودش برای امنیت شبکه ضروری است،

-

و چطور میتوانید با چند دستور ساده PowerShell آن را در ویندوز سرور خود فعال کنید.

پس اگر مدیر شبکه هستید یا با DNS سر و کار دارید، تا انتهای این راهنما با ما بمانید؛ چون همین قابلیت کوچک میتواند تفاوت بین یک شبکه ایمن و یک فاجعه امنیتی بزرگ باشد.

RRL چیست و چه نقشی در امنیت شبکه دارد؟

Response Rate Limiting (RRL) یا محدودسازی نرخ پاسخ دهی، قابلیتی است که برای محافظت از سرورهای DNS در برابر حملات طراحی شده است. RRL با کنترل نرخ ارسال پاسخهای مشابه به کلاینتها یا زیرشبکهها از تبدیل شدن سرور DNS شما به ابزاری برای حملات DDoS جلوگیری میکند.

به زبان سادهتر، اگر از یک آدرس IP یا یک محدوده شبکه در مدتزمان کوتاه تعداد زیادی درخواست مشابه به سرور DNS ارسال شود، RRL پاسخها را محدود، کوتاه (Truncated) یا در برخی موارد نادیده میگیرد تا از حملات احتمالی جلوگیری کند.

چرا RRL در امنیت شبکههای کامپیوتری اهمیت فراوان است؟

فعالسازی RRL به مدیران شبکه کمک میکند تا:

- از سوءاستفاده مهاجمان برای حملات جلوگیری کنند.

- پایداری و دسترسی سرویس DNS را حفظ نمایند.

- جلوی سیل ترافیک غیرعادی در شبکه را بگیرند.

- در عین حال تأثیر منفی روی کاربران واقعی را به حداقل برسانند.

در واقع، RRL یکی از اجزای کلیدی است که در کنار فایروالها، WAF و سیاستهای امنیتی دیگر، امنیت چندلایهای شبکه را تکمیل میکند.

در ادامه بخوانید: چکلیست کامل ارزیابی امنیت شبکه برای سازمانها در سال

نحوه عملکرد RRL در DNS ویندوز سرور

زمانی که سرور DNS متوجه شود از یک IP مشخص تعداد زیادی درخواست مشابه در بازهای کوتاه ارسال میشود، بسته به تنظیمات RRL یکی از رفتارهای زیر را انجام میدهد:

- پاسخهای اضافی را حذف میکند تا نرخ پاسخ محدود شود.

- پاسخهای کوتاه (Truncated) ارسال میکند تا کلاینت مجبور شود از TCP استفاده کند.

- بهصورت تصادفی برخی پاسخها را نشت (Leak) میدهد تا کاربران واقعی دچار مشکل نشوند. «نشت پاسخ» یعنی اجازه دادن به ارسال تعداد محدودی از پاسخها بهصورت تصادفی، حتی در زمان فعال بودن محدودیت نرخ پاسخ این امر سبب میشود دسترسی کاربران واقعی قطع نشود.

این سه سازوکار باعث میشوند ترافیک UDP که عامل اصلی حملات تقویتی است، کنترل شود و امنیت کلی شبکه بهبود یابد.

پارامترهای مهم در پیکربندی RRL کدامند؟

برای پیادهسازی RRL در DNS ویندوز سرور باید پارامترهای زیر را بشناسید و بر اساس ساختار شبکه تنظیم کنید:

| نام پارامتر | توضیح | مثال پیشنهادی |

| ResponsesPerSec | حداکثر تعداد پاسخ مشابه در ثانیه برای یک IP یا subnet | 8 |

| ErrorsPerSec | نرخ مجاز پاسخهای خطا در ثانیه | 8 |

| WindowInSec | بازه زمانی محاسبه نرخ پاسخها | 7 |

| IPv4PrefixLength | طول prefix برای گروهبندی درخواستها در IPv4 | 24 |

| IPv6PrefixLength | طول prefix برای IPv6 | 56 |

| LeakRate | نسبت پاسخهای مجاز leak داده شده | 3 |

| TruncateRate | فاصله بین پاسخهای Truncated | 2 |

| Mode | حالت عملکرد (Enable / Disable / LogOnly) | Enable |

دستورات کاربردی PowerShell برای فعالسازی RRL در ویندوز سرور

قابلیت Response Rate Limiting (RRL) یکی از مهمترین ابزارهای امنیتی در DNS Server ویندوز است که به شما اجازه میدهد پاسخهای تکراری یا غیرعادی را کنترل کنید تا از حملات DDoS و سوءاستفاده از سرور DNS جلوگیری شود. با استفاده از PowerShell، مدیران شبکه میتوانند این قابلیت را بهصورت دقیق و سفارشی تنظیم کنند. در ادامه، دستوراتی که برای مشاهده، آزمایش، فعالسازی و مانیتورینگ RRL نیاز دارید را مرحلهبهمرحله بررسی میکنیم.

1. مشاهده وضعیت فعلی RRL

قبل از اعمال هرگونه تغییر، باید بدانید وضعیت فعلی RRL روی سرور شما چطور است. آیا فعال است؟ اگر بله، با چه تنظیماتی کار میکند؟

برای مشاهده وضعیت فعلی کافی است دستور زیر را اجرا کنید:

Get-DnsServerResponseRateLimiting

بعد از اجرای این دستور، لیستی از پارامترهای مهم نمایش داده میشود، از جمله:

-

Enabled: نشان میدهد RRL فعال است یا خیر (

TrueیاFalse) -

ResponsesPerSec: تعداد مجاز پاسخها در هر ثانیه برای یک کلاینت

-

WindowSec: مدت زمان پنجره زمانی برای بررسی نرخ پاسخها

-

SlipRatio: درصد احتمال ارسال پاسخ در شرایط محدودیت

-

Mode: حالت عملکرد (فعال یا فقط ثبت در لاگ)

اگر مقدار Enabled برابر False باشد، یعنی RRL روی سرور DNS شما هنوز فعال نشده است.

2. اجرای حالت آزمایشی (Log Only Mode)

یکی از اشتباهات رایج در تنظیم RRL، فعالسازی مستقیم آن بدون بررسی تأثیرش بر روی شبکه است. برای جلوگیری از بروز اختلال در سرویسها، بهتر است ابتدا RRL را در حالت آزمایشی (LogOnly) اجرا کنید.

با دستور زیر میتوانید این حالت را فعال نمایید:

Set-DnsServerResponseRateLimiting -Mode LogOnly در این حالت، سرور DNS هیچ پاسخی را محدود نمیکند، اما تمام رخدادهای مربوط به RRL در Event Viewer ثبت میشوند.

این یعنی شما میتوانید ببینید اگر RRL واقعاً فعال میشد، چه درخواستهایی ممکن بود مسدود شوند.

📍 توصیه:

چند روز این حالت را روشن بگذارید تا حجم کافی از لاگها جمع شود، سپس آنها را بررسی کنید تا مطمئن شوید RRL برای سرویسهای حیاتی شما (مثل Active Directory یا سیستمهای داخلی) مشکلی ایجاد نمیکند.

3. فعالسازی کامل RRL با تنظیمات بهینه

وقتی مطمئن شدید که RRL تأثیر منفی روی سرویسهای داخلی ندارد، وقت آن است که آن را بهصورت کامل فعال کنید.

دستور زیر یک پیکربندی بهینه برای اکثر شبکهها محسوب میشود:

Set-DnsServerResponseRateLimiting -Enabled $True -ResponsesPerSec 5 -WindowSec 5 -SlipRatio 2 توضیح پارامترها:

-

Enabled $True→ فعالسازی RRL -

ResponsesPerSec 5→ حداکثر ۵ پاسخ در ثانیه برای هر آدرس IP -

WindowSec 5→ بازه زمانی ۵ ثانیهای برای بررسی نرخ پاسخها -

SlipRatio 2→ از هر دو درخواست، یکی ممکن است بهصورت تصادفی ارسال شود تا رفتار طبیعی شبکه حفظ گردد

اگر شبکه شما ترافیک سنگینی دارد (مثل سرور DNS عمومی یا شرکت بزرگ)، میتوانید مقدار ResponsesPerSec را به ۱۰ یا ۱۵ افزایش دهید.

4. افزودن شبکه داخلی به لیست استثنا (Exception List)

در برخی موارد، شما نمیخواهید که RRL روی شبکه داخلی اعمال شود. مثلاً اگر سرورهای داخلی زیادی دارید که مدام به DNS درخواست میفرستند (مانند سرورهای دامین یا سیستمهای ERP).

در این حالت باید شبکه داخلی را به لیست استثنا اضافه کنید تا محدودیت RRL برای آن اعمال نشود:

Add-DnsServerResponseRateLimitingExceptionlist -IPv4Subnet "192.168.0.0/24"

شما میتوانید چندین محدوده IP را هم اضافه کنید، مثلاً برای شبکههای مختلف:

Add-DnsServerResponseRateLimitingExceptionlist -IPv4Subnet "10.0.0.0/16"

Add-DnsServerResponseRateLimitingExceptionlist -IPv4Subnet "172.16.0.0/12"

برای مشاهده لیست کامل استثناها نیز میتوانید از این دستور استفاده کنید:

Get-DnsServerResponseRateLimitingExceptionlist

5. مانیتورینگ و بررسی لاگها

پس از فعالسازی RRL، بررسی مداوم لاگها بسیار مهم است تا مطمئن شوید سرور به درستی عمل میکند و هیچ درخواست مشروعی به اشتباه مسدود نشده است.

برای مشاهده لاگهای مرتبط با RRL در ویندوز، به مسیر زیر در Event Viewer بروید:

Applications and Services Logs > Microsoft > Windows > DNS-Server > Analytical

همچنین برای فیلتر و مشاهده رخدادهای مرتبط با RRL از طریق PowerShell، میتوانید از دستور زیر استفاده کنید:

Get-WinEvent -LogName "Microsoft-Windows-DNS-Server/Audit" | Where-Object {$_.Message -like "*RRL*"}

این دستور تمام رویدادهایی که مربوط به RRL هستند را نمایش میدهد و به شما کمک میکند میزان تأثیر این تنظیم را روی عملکرد DNS سرور بررسی کنید.

6. غیرفعالسازی RRL (در صورت نیاز)

اگر در طول آزمایشها یا پس از فعالسازی مشاهده کردید که RRL باعث کندی یا اختلال در سرویسهای خاصی میشود، میتوانید بهسادگی آن را غیرفعال کنید:

Set-DnsServerResponseRateLimiting -Enabled $Falseغیرفعالسازی موقت به شما کمک میکند تا تنظیمات را بازبینی و مقادیر بهینهتری انتخاب کنید.

پس از فعالسازی، میتوانید لاگهای RRL را در مسیر زیر بررسی کنید:

Event Viewer → Applications and Services Logs → Microsoft → Windows → DNS Server → Audit

در حالت LogOnly، سرور فقط هشدار میدهد و رفتار واقعی RRL را در لاگ ثبت میکند بدون اینکه تغییری در پاسخها اعمال شود. این روش برای ارزیابی اولیه و بهینهسازی تنظیمات ایدهآل است.

نکات مهم برای مدیران شبکه

- ابتدا RRL را در حالت LogOnly فعال کنید تا عملکرد آن را بررسی کنید.

- برای شبکههای داخلی حتماً Exception List تعریف کنید.

- از TruncateRate استفاده کنید تا کوئریها از UDP به TCP منتقل شوند.

- لاگها را بهصورت مداوم بررسی کنید تا رفتار DNS سرور را زیر نظر داشته باشید.

RRL· را با سایر ابزارهای امنیتی مانند Firewall و DDoS Protection ترکیب کنید.

سخن پایانی: RRL سپر دفاعی DNS در شبکههای کامپیوتری

قابلیت Response Rate Limiting (RRL) مانند یک فیلتر هوشمند امنیتی عمل میکند که از پاسخ دادن بیش از حد سرور DNS به آدرسهای مشکوک جلوگیری میکند.

با فعالسازی و تنظیم دقیق RRL در ویندوز سرور، میتوانید از حملات DNS Amplification و Flooding پیشگیری کنید، پایداری شبکه را افزایش دهید و اطمینان حاصل کنید که سرویس DNS شما در زمانهای بحرانی در دسترس باقی میماند.

امنیت واقعی در شبکه به معنای پیشگیری قبل از بحران است، نه واکنش پس از حادثه. اگر RRL به درستی تنظیم شود، میتواند بهعنوان یک سپر دفاعی قابل اعتماد در کنار فایروال و دیگر سیستمهای امنیتی، شبکهای پایدار، امن و قابل اتکا برای سازمان شما ایجاد کند.

این مطلب چقدر برای شما مفید بود؟

برای امتیاز دادن روی یکی از ستاره ها کلیک کن

میانگین امتیاز 0 / 5. تعداد امتیاز: 0

اولین کسی باشید که امتیاز می دهد!