اخیرا ممکن است آپدیت های امنیتی ویندوز 10 را دریافت و نصب کرده باشید. پس از نصب آپدیت ها و هنگام ریموت زدن دستگاه به سایر سیستم ها مشاهده میکنید که ایرادات عجیب و غریب به وجود می آید. در 13 مارچ 2018 آپدیت پروتکل احراز هویت CredSSP ارائه شد که ریموت دسکتاپ کلاینت ها را تحت تاثیر قرار میداد. تیم فنی پردیس پارس که در پشتیبانی شبکه و خدمات شبکه فعالیت به روز دارد این موارد را رصد کرده و برای رفع مشکلات از این دست برای شما راه کار ارائه میدهد. خدمات مجازی سازی شبکه و مجازی سازی دسکتاپ از دیگر فعالیتهای تخصصی ماست.

Windows 10 RDP CredSSP Encryption Oracle Remediation Error Fix

آپدیت CVE-2018-0886 میتواند بر روی تمام کلاینت های واجد شرایط و سیستم عامل های سروری نصب و مورد استفاده قرار گیرد. سپس با استفاده از گروه پالسی یا تنظیمات رجیستری برای پیکربندی گزینه های کلاینت و سرور اعمال گردد. حال نگاهی داشته باشیم به Windows 10 RDP CredSSP encryption oracle remediation error fix

روزهای گذشته آپدیت های زیادی برای ویندوز 10 و سرور 2016و … ارائه گردید. این Cumulative آپدیت ها شامل بهینه سازی و فیکس CredSSP Encryption vulnerability می باشد.

- May 8, 2018 – KB4103721 (OS Build 1803)

- May 8, 2018 – KB4103727 (OS Build 1709)

- May 8, 2018 – KB4103731 (OS Build 1703)

- May 8, 2018 – KB4103723 (OS Build 1609 & Server 2016)

اولین باری که پچ را بر روی یک سیستم آسیب پذیر نصب میکنید بدون مشکل مراحل طی میشود ولی وقتی تلاش میکنید تا به یک سروری که پچ را دریافت نکرده است متصل شوید، پیام زیر بعد از مرحله وارد کردن پسورد RDP مشاهده میشود.

رفع خطای ریموت دسکتاپ بعد از آپدیت ویندوز 10

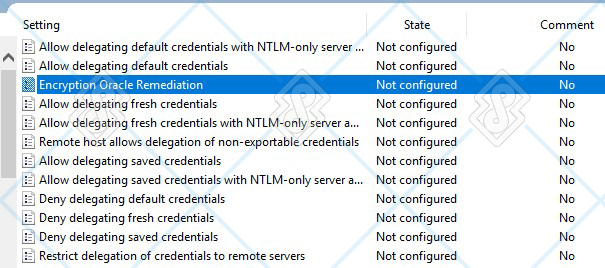

با این آپدیت امنیتی تنظیمات لوکال پالسی جدیدی اضافه شده است. شما میتوانید این گزینه ها را در آدرس زیر پیدا کنید:

Computer Configuration >> Administrative Templates >> System>> Credentials Delegation>> Encryption Oracle Remediation

این گزینه به صورت پیش فرض در حالت Not configured قرار دارد.

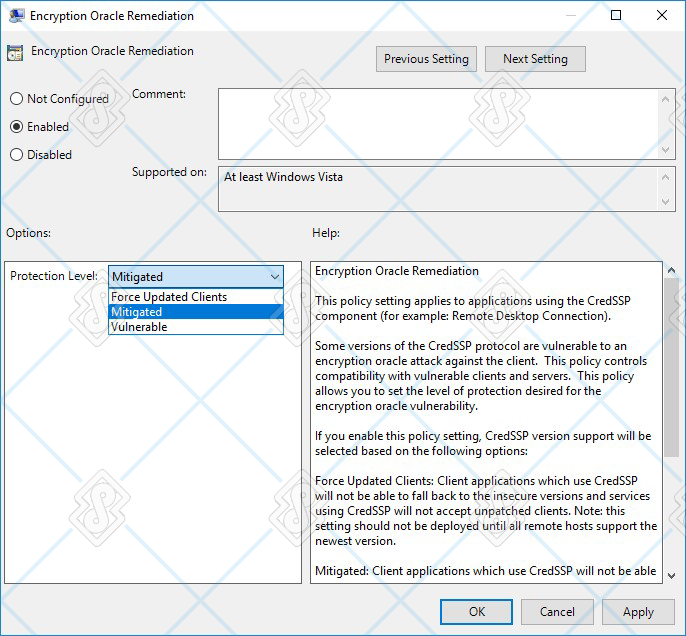

کامپیوترهایی که با آپدیت بالا به مشکل برخورد کرده اند، پالسی را Enabled کرده و تنظیمات سطح امنیتی را (Protection level) در حالت Vulnerable قرار بدهید.

البته این کار به هیچ عنوان توسط مایکروسافت توصیه نمیشود، جهت اطمینان یافتن از بهترین کار نصب پچ در هر دو طرف کلاینت و سرور است. هرچند، تنظیمات مربوط به این آسیب پذیری به شما اجازه میدهد تا کامپیوترتان بدون مشکل به ریموت دسکتاپ مورد نظر خود متصل شوید.

سه پالسی وجود دارد که شما میتوانید آنها را فعال نمایید:

Force Updated Clients: کلاینت هایی که پالسی آنها از CredSSP بهره میبرند نمیتوانند از نسخه ناامن و سرویس هایی که از CredSSP استفاده میکنند عبور نمایند. کلاینت ها این امکان را ندارند تا از این سرویس استفاده کنند تا زمانی که هر دو طرف قضیه آپدیت را دریافت کرده باشند.

Mitigated: کلاینت هایی که از CredSSP استفاده میکنند امکان بازگشت به نسخه ناامن را قبل از آپدیت نخواهند داشت. اما سرویس CredSSP استفاده شده و توسط کلاینت هایی که پچ را دریافت نکرده است پذیرفته میشوند.

Vulnerable: برنامه های کاربردی که از CredSSP استفاده میکنند مشخص شده و بدون اعمال پچ دو طرف میتوانند به یکدیگر متصل شوند. شما میتوانید با انتخاب این گزینه در گروه پالسی امکان اتصال را بعمل آورید.

CredSSP Encryption Oracle Remediation Registry Setting

همچنین میتوانیم این پالسی با استفاده از رجیستری و ریبوت کردن سیستم اعمال کنیم:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters] “AllowEncryptionOracle”=dword:00000002

با توجه به آسیب های امنیتی که در حال حاضر وجود دار پچ زدن بر روی سیستم ها امری مهم می باشد. امنیت در ذهن همه ما جا دارد و باید باشد. سیستم هایی که در معرض خطر هستند میتوانند منجر به از دست دادان داده و نشست اطلاعات شوند. بروز رسانی سیستم ها با پچ های مایکروسافت و اجرا بر روی سرور ها بسیار مهم است. پس بهتر است پچ ها و آپدیت ها را نصب کرده و استثنایی قائل نشوید.

این مطلب چقدر برای شما مفید بود؟

برای امتیاز دادن روی یکی از ستاره ها کلیک کن

میانگین امتیاز 0 / 5. تعداد امتیاز: 0

اولین کسی باشید که امتیاز می دهد!