این مقاله در مورد باج افزارهای شبکه می باشد، این که باج افزارها چیستند و نحوه عملکرد آنها چگونه است. همچنین نحوه ورود باج افزار به شبکه را بررسی خواهیم کرد. و در نهایت اقدامات لازم جهت پیشگیری از ورود باج افزار را خواهیم گفت. شرکت پردیس پارس مجری ارائه خدمات نصب و راه اندازی و پشتیبانی شبکه های کامپیوتری می باشد. خدمات مجازی سازی سرور و مجازی سازی نرم افزار، همچنین مجازی سازی دسکتاپ از سایر خدمات تیم فنی پردیس پارس می باشد.

باج افزار(Ransomware)

باج افزار(Ransomware) در چند سال اخیر به شدت گسترش یافته و مجرمان سایبری از این طریق به اخاذی از اشخاص می پردازند. به صورت کلی کاری که باج افزارهای شبکه انجام می دهند این است که فایل های سیستم شما را رمزنگاری می کند و در قبال رمزگشایی و بازیابی داده ها از شما اخاذی و درخواست پرداخت هزینه و باج می کند. در بیشتر موارد به دلیل وجود تکنولوژی های پیشرفته رمزنگاری استفاده شده در این نوع بدافزارها، رمزگشایی داده ها کاری دشوار است.

باج افزار دارای 2 مدل است:

1-File Encrypting: که در این روش فایلها رمزنگاری میشود.

2- Screen Locker: که صفحه نمایش کاربر قفل میشود واجازه کار کردن نمیدهد.که در این روش با تعویض ویندوز مشکل برطرف میشود و دسترسی به اطلاعات میسر میشود. (به این روش غیر رمزنگار نیز گفته میشود)

بحث اصلی ما در این مقاله مدل اول یعنی رمزنگاری داده ها میباشد.

متاسفانه باج افزارهای شبکه مانند قارچ در حال رشد هستند و روز به روز نسخههای جدیدتری از آنها در سرتاسر اینترنت منتشر میشود. این تهدید از سال 2005 شروع شده و تاکنون بسیاری از کاربران ایرانی نیز گرفتار این باج افزارها شدهاند. در سال 2016، بیشترین تعداد نسخهها ایجاد شد و همراه با آنها سختترین نوع الگوریتمهای رمزنگاری معرفی گردید.

آشنایی و جلوگیری از باج افزارهای شبکه

باج افزارهای شبکه از دونوع رمزنگاری استفاده میکنند. 1- رمزنگاری متقارن 2- رمز نگاری نامتقارن

رمزنگاری متقارن (رمز نگاری کلید خصوصی):

از یک کلید برای رمز گذاری و رمزگشایی استفاده میشودو دارای سرعت بالاتری است.نمونه هایی از الگوریتم های متقارن شناخته شده عبارتند از Twofish، Serpent ، AES ، Blowfish، CAST5، RC4، DES، و IDEA

رمزنگاری نامتقارن (رمز نگاری کلید عمومی):

از دوکلید برای رمزگذاری و رمز گشایی استفاده میکند که دارای امنیت بالاتری است. نمونه هایی از الگوریتم های متقارن شناخته شده عبارتند از RSA و Diffie–Hellman

که مجرمان باج افزار از هر دو مدل استفاده میکنند.

مثلا باج افزارهای CryptoWall و CTB-Locker از نوع نامتقارن و CryptographicLocker و TorrentLocker از نوع متقارن هستند.

این مجرمین سایبری به علت آنکه برای دریافت پولهایی که میخواهند به عنوان باج دریافت کنند از روش دریافت پول های دیجیتال (بیت کوین) استفاده میکنند کاملا ناشناس باقی مانده اند.

بیت کوین(Bitcoin) نوعی پول دیجیتال بر پایه شبکه همتا به همتا است و به کاربران امکان میدهد که بدون هیچ واسطهای، انتقال پول غیرقابل بازگشت وغیرقابل ردیابی انجام دهند.یعنی فرستنده و گیرنده پول پنهان می مانند.جهت استفاده از آن باید دارای یک کیف پول دیجیتال شد.که شخص مورد نظر برنامه آن را روی کامپیوتر خود نصب میکند.

تعداد زیادی از باج افزارهای شبکه با استفاده از روش های مهندسی اجتماعی سعی در گول زدن قربانیان خود برای ورود به سیستم هایشان و در نهایت قفل کردن فایلها و باج خواهی از قربانی میکنند.

برای مثال روش یکی از باج افزارهای خطرناک با نام Petya را در زیر برایتان شرح میدهیم:

سناریوی این باج افزار برای فریب قربانی به شرح زیر است:

ابتدا یک ایمیل جعلی از طرف مجرمان سایبری برای تعداد زیادی از کاربران در سطح اینترنت ارسال میشود. مجرمان سایبری که باج افزار Petya را طراحی کرده اند معمولا ایمیل شرکتها و کسب و کارها را هدف قرار میدهند. از طرف برخی شرکتهای ایرانی هم گزارش شده است که برخی باج افزارها، ایمیل برخی شرکتهای ایرانی را نیز هدف قرار داده اند.

و اما در ادامه…

کارمند و یا مدیر شرکت، ایمیل مجرمان سایبری را در قالب تقاضای فردی برای استخدام دریافت میکند.

ایمیل حاوی لینکی به Dropbox است که ظاهراً فردی ادعا میکند رزومه کاری خود را در آن قرار داده و از خواننده میخواهد برای مشاهده رزومه به لینک و فایل حاوی رزومه مراجعه کند.

کلیک بر روی لینک و باز کردن فایل، همان و آلوده شدن سیستم قربانی همان!

پس از آلوده کردن سیستم، باجافزار سعی میکند خود را از طریق شبکه به سایر سیستمها منتقل کرده و آنها را نیز آلوده کند.

همچنین، به محض اتصال فلش یا درایوهای USB، باجافزار خود را به آنها منتقل کرده و علاوه بر آلوده کردن آنها، در صورتی که فلش به دستگاه دیگری متصل شود، قربانی بعدی را نیز آلوده میکند.

این تنها یکی از روشهای باجافزارها برای آلوده کردن سیستم است.

چنین لینک هایی میتوانند به وفور در محیط های چت، شبکه های اجتماعی و یا سایت های بی هویت نیز وجود داشته باشد.

باج افزارها پس از ورود به سیستم قربانی در ابتدا اقدام به جستجوی هارد دیسک شخص قربانی کرده و فایلهای مهم از جمله تصاویر، فایل های آفیس، پروژه های نرم افزاری اتوکد، فتوشاپ، تری دی مکس و دیتا بیس ها از جمله SQL ودر نسخه جدید تر فایل های شرکت VMware با فرمت ما VMDK و ماشین های مجازی Hyper-V شرکت ماکروسافت و گروپ پالیسیها و SYS Vol دامین کنترلرها و هر فایلی که از نظر آنها مهم است را پیدا میکند و رمز گذاری می کند. البته به سیستم عامل آسیبی نمیزند تا قربانی بتواند به راحتی باج را از طریق اینترنت برای مجرمین پرداخت نماید.

قابل ذکر است که این ویروس نیست که انتظار داشته باشیم آنتی ویروس جلوی آنرا بگیرد فقط باید کاربر دقت خود را بالا ببرد.(البته بعضی از ورژنهای قدیمی این باج افزار قابل شناسایی می باشد)

نحوه آلودگی باج افزار

- باز کردن فایل های پیوست (یکی از موارد مهم فایلهای word میباشد )از افراد ناشناس در ایمیل

- باز کردن لینکهای جعلی در سایتها یا شبکه های اجتماعی

- استفاده از برنامه ها و بازیهای رایگان

علایم یک ایمیل مشکوک:

این موارد میتوانند نشانههایی از ایمیلهای مشکوک یا حملات فیشینگ باشند که باید مراقب آنها بود:

- ایمیل که انتظار آن را داشتید، در خارج از ساعت اداری دریافت شده است.

- دریافت ایمیل از فردی که نمیشناسید.

- ناهماهنگی موضوع (subject) با محتوای ایمیل.

- عدم شناخت نسبت به افرادی که ایمیل برای آنها ارسال شده (افراد ناشناس در قسمت cc).

- دامنه فرستنده ایمیل مشکوک و ناشناس است، مانند trevor mann manntrevor8495@dneturbayb.id.

- ایمیل دارای فایلهای پیوست با فرمتهای Word، Excel، Zip و بهویژه شامل عبارت “invoice”.

- تشویق به کلیک بر روی لینکهای مشخص شده در ایمیل.

در صورتی که این موارد را در ایمیلی مشاهده کردید، باید از باز کردن پیوستها و کلیک بر روی لینکها خودداری کرده و ایمیل را به عنوان اسپم یا فیشینگ گزارش دهید.

نکته خیلی مهم: اگر به هر دلیلی دستگاه شما به این باج افزار آلوده شد اولین کار که باید انجام دهید ارتباط خود با شبکه را قطع نمایید یعنی کشیدن کایل شبکه و یا خاموش کردن وایرلس دستگاه خود.

راه های پیشگیری از باج افزار

1- مهمترین و اصلی ترین مورد آموزش کاربران و حتی کارشناسان و ادمین ومدیران IT هست که باید دقت کافی در باز کردن ایمیل های ناشناس و سایت جعلی داشته باشند.

2- غیر فعال ماکرو در آفیس از طریق گروپ پالیسی در دامین (که در ادامه مقاله توضیح خواهم داد.)

البته این کار را روی لپ تاپ ها و PC های شخصی حتما انجام بدین.

3- داشتن آنتی ویروس آپدیت و کاملا به روز شده

4- فعال کردن آنتی اسپم در فایروال –میل سرور-آنتی ویروس

5- به روز بودن ونصب آخرین اصلاحیه های امنیتی ویندوزها

6- نصب نرم افزارهای زیر در صورت نیاز

Bitdefender BDAntiransomware

MacAfee Ransomware Interceptor

7- محدود کردن سطح دسترسی کاربران

لازم به ذکر است که اگر سیستم کاربری به باج افزارهای شبکه آلوده شود، تمامی فایلهایی که به آن دسترسی دارد، شامل فایلهای اشتراکی (File Sharing)، دیتابیسهای SQL مالی، SharePoint و غیره، رمزگذاری و آلوده خواهند شد. همچنین، فایلهای VMDK مربوط به شرکتهای مجازیسازی مانند VMware نیز تحت تاثیر قرار خواهند گرفت.

8 – و در آخر داشتن نسخه پشتیبان از تمامی فایلها به صورت مداوم

همانطور که ملاحظه میکنید، حداکثر 96 ساعت به شما فرصت داده شده تا مبلغ باج که به صورت بیت کوین (واحد پولی غیرقابل ردیابی) است، واریز کنید. در غیر این صورت، رمز به هیچ وجه قابل بازگشایی نخواهد بود.

منظور از ماکروها چیست؟؟

ماکرو(Macro)در حقیقت دستورات و عملیات ضبط شدهای است که در مواقع نیاز با یک کلیک فراخوانی میشوند. کاربرد آنها مشخص است: مجموعه عملیاتی که باید هر بار تکرار کنید را در قالب یک ماکرو تعریف میکنید و از این پس به جای انجام آن همه کار، فقط کافیست آن ماکرو را Run کنید.

به طور مثال فرض کنید همیشه بعد از دریافت یک مقاله، آن را بر اساس اصول تایپ فارسی تصحیح کنید. برای این کار، بیش از 30 کار تکراری نیاز است. مثلاً هر کجا “می شود” میبینید، به “میشود” تبدیل کنید تا فاصله مجازی رعایت شود و…

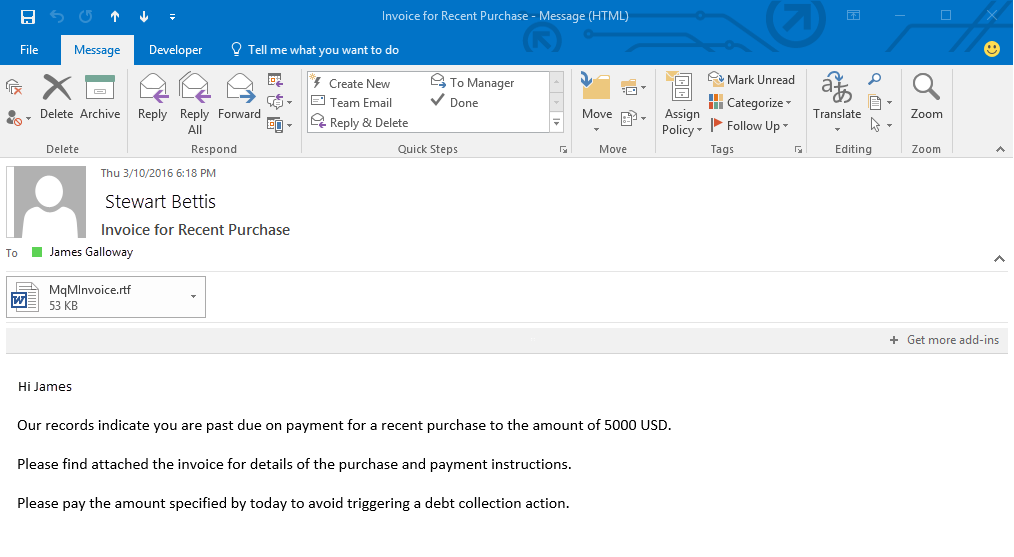

در شکل زیر، یک ایمیل حاوی فایلی از نوع ورد برای شما ارسال شده است.

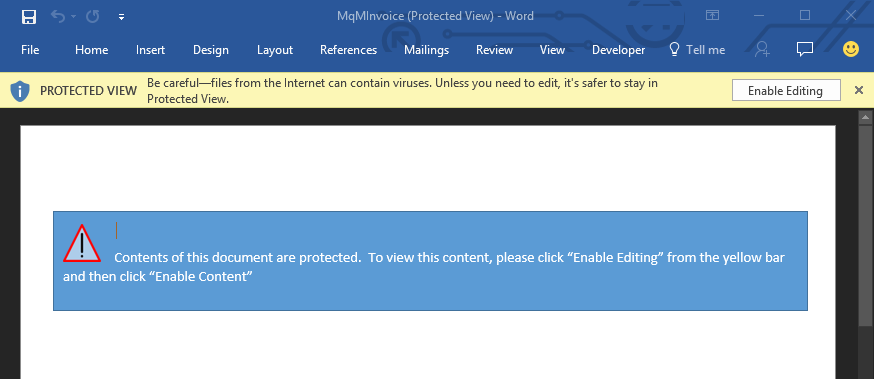

زمانی که فایل را میخواهید باز کنید از شما درخواست فعال کردن ماکرو جهت دیدن محتوای متن را میدهد(شکل زیر).

که شما باید آن را غیر فعال کنید تا کاربر تصویر زیر را مشاهده کند.

نحوه غیرفعال کردن ماکرو با Group Policy در Word, Excel, PowerPoint

برای استفاده از Office 2016، شما باید این کار را برای نسخهای که در شبکه سازمان خود استفاده میکنید انجام دهید. این شامل نصب و پیکربندی نسخه مناسب برای نیازهای سازمانی است تا از تمامی امکانات و ویژگیهای آن بهرهمند شوید.

ایتدا فایل Office 2016 Administrative Template files(ADMX/ADML) را از لینک زیر دانلود کنید.

https://www.microsoft.com/en-us/download/details.aspx?id=49030

طبق روش زیر انجام دهید.

1. Open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

2. In the Group Policy Management Editor, go to User configuration.

3. Click Administrative templates > Microsoft Word 2016 > Word options > Security > Trust Center.

4. Open the Block macros from running in Office files from the Internet setting to configure and enable it.

5. Open VBA Macro Notification Setting, enable it and Disable all with Notification

این مطلب چقدر برای شما مفید بود؟

برای امتیاز دادن روی یکی از ستاره ها کلیک کن

میانگین امتیاز 0 / 5. تعداد امتیاز: 0

اولین کسی باشید که امتیاز می دهد!