در ادامه سری مقالههای مربوط به معرفی متدهای Load Balancing در میکروتیک، قصد داریم به معرفی و روش پیاده سازی متد Firewall Marking بپردازیم، شرکت پردیس پارس مجری ارائه خدمات شبکه در حوزه های مجازی سازی شبکه، خدمات میکروتیک، نصب و راه اندازی سرویس های مایکروسافتی، راه اندازی و خدمات سیسکو، راه اندازی فایروال، راه اندازی بکاپ سرور، خدمات مانیتورینگ شبکه، راه اندازی VoIP و پشتیبانی شبکه می باشد.

معرفی و روش پیاده سازی متد Firewall Marking :

اول باید مشخص کنیم قصد جداسازی چه نوع ترافیک هایی را داریم، در این مثال ما از ترافیک های مشخص شده زیر برای Per Traffic Load Balancing استفاده می کنیم.

- (HTTP Traffic (Port 80

- (SSL Traffic (Port 443

- (POP3 Traffic (Port 110

- (SMTP Traffic (Port 25

سناریو

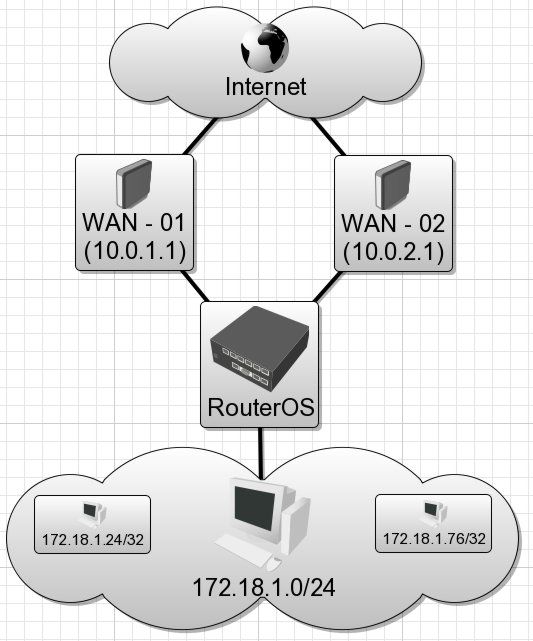

در این سناریو فرض بر این است که رنج شبکه داخلی ما 172.18.1.0/24 و دارای دو خط اینترنت به نام های WAN-01 و WAN-02 هستیم با Gateway های 10.0.1.1/24, 10.0.2.1/24.

بر روی اینترفیس WAN-01 آدرس IP 10.0.1.2 و بر روی WAN-02 آدرس IP 10.0.2.2 ست شده است.

گام های پیاده سازی متد Firewall Marking

در بسیاری از سازمانها، برای بهبود مدیریت ترافیک اینترنت و تخصیص منابع به بخشهای مختلف شبکه، استفاده از روترهای میکروتیک با تنظیمات پیشرفته ضروری است. در ادامه، مراحل تنظیمات NAT و Mangle در میکروتیک برای مدیریت ترافیک اینترنتی به تفصیل توضیح داده میشود:

گام اول: ایجاد لیست آدرس برای کاربران مجاز به استفاده از اینترنت

ابتدا باید لیستی از آدرسهای IP کاربران یا دستگاههایی که مجاز به دسترسی به اینترنت هستند، ایجاد کنید:

/ip firewall address-list

add list=Allowed-Internet address=172.18.1.0/24 comment="Users allowed to access the internet" disabled=no

گام دوم: ایجاد لیست آدرس برای سابنتهای شبکه داخلی

سپس، سابنتهای مختلف شبکه داخلی را در لیستهای جداگانه تعریف کنید:

/ip firewall address-list

add list=WAN-01 address=172.18.1.24/32 comment="WAN-01 Subnet" disabled=no

add list=WAN-02 address=172.18.1.76/32 comment="WAN-02 Subnet" disabled=no

گام سوم: تنظیمات NAT برای هر اینترفیس WAN

برای هر اینترفیس WAN، یک قانون NAT با استفاده از عمل masquerade ایجاد کنید تا ترافیک کاربران مجاز به اینترنت از طریق آن اینترفیس عبور کند:

/ip firewall nat

add chain=srcnat action=masquerade out-interface="WAN - 01" src-address-list="Allowed-Internet" comment="Gateway 10.0.1.1/24" disabled=no

add chain=srcnat action=masquerade out-interface="WAN - 02" src-address-list="Allowed-Internet" comment="Gateway 10.0.2.1/24" disabled=no

گام چهارم: استفاده از Mangle برای علامتگذاری بستهها

با استفاده از قوانین Mangle، بستهها را بر اساس سابنتهای داخلی و نوع ترافیک علامتگذاری کنید:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark="WAN-01" src-address-list="WAN-01" passthrough=no comment="Mark traffic from WAN-01" disabled=no

add chain=prerouting action=mark-routing new-routing-mark="WAN-02" src-address-list="WAN-02" passthrough=no comment="Mark traffic from WAN-02" disabled=no

add chain=prerouting action=mark-routing new-routing-mark="HTTP traffic" passthrough=no dst-port=80 protocol=tcp comment="Mark HTTP traffic" disabled=no

add chain=prerouting action=mark-routing new-routing-mark="SSL traffic" passthrough=no dst-port=443 protocol=tcp comment="Mark SSL traffic" disabled=no

add chain=prerouting action=mark-routing new-routing-mark="POP3 traffic" passthrough=no dst-port=110 protocol=tcp comment="Mark POP3 traffic" disabled=no

add chain=prerouting action=mark-routing new-routing-mark="SMTP traffic" passthrough=no dst-port=25 protocol=tcp comment="Mark SMTP traffic" disabled=no

در اینجا، دو قانون اول برای علامتگذاری ترافیک ورودی از سابنتهای داخلی به اینترفیسهای WAN مربوطه است. سایر قوانین برای علامتگذاری ترافیک بر اساس پورتهای مقصد (مانند HTTP، SSL، POP3 و SMTP) است.

گام پنجم: تنظیم مسیرهای پیشفرض (Default Routes) برای هر نوع ترافیک

در این مرحله، مسیرهای پیشفرض را برای هر نوع ترافیک بر اساس مارکینگهای انجامشده تنظیم کنید:

/ip route

add dst-address=0.0.0.0/0 gateway=10.0.2.1 scope=255 target-scope=10 routing-mark="HTTP traffic" comment="Route HTTP traffic via WAN-02" check-gateway=ping disabled=no

add dst-address=0.0.0.0/0 gateway=10.0.2.1 scope=255 target-scope=10 routing-mark="SSL traffic" comment="Route SSL traffic via WAN-02" check-gateway=ping disabled=no

add dst-address=0.0.0.0/0 gateway=10.0.1.1 scope=255 target-scope=10 routing-mark="POP3 traffic" comment="Route POP3 traffic via WAN-01" check-gateway=ping disabled=no

add dst-address=0.0.0.0/0 gateway=10.0.1.1 scope=255 target-scope=10 routing-mark="SMTP traffic" comment="Route SMTP traffic via WAN-01" check-gateway=ping disabled=no

add dst-address=0.0.0.0/0 gateway=10.0.1.1 scope=255 target-scope=10 routing-mark="WAN - 01" comment="Route WAN-01 traffic" disabled=no check-gateway=ping

add dst-address=0.0.0.0/0 gateway=10.0.2.1 scope=255 target-scope=10 routing-mark="WAN - 02" comment="Route WAN-02 traffic" disabled=no check-gateway=ping

add dst-address=0.0.0.0/0 gateway=10.0.1.1 distance=1 check-gateway=ping

add dst-address=0.0.0.0/0 gateway=10.0.2.2 distance=2 check-gateway=ping

در این تنظیمات:

- ترافیک HTTP و SSL از طریق WAN-02 هدایت میشود.

- ترافیک POP3 و SMTP از طریق WAN-01 هدایت میشود.

- ترافیکهای دیگر بر اساس مارکینگهای مربوطه به اینترفیسهای مناسب هدایت میشوند.

- دو مسیر آخر بهعنوان مسیرهای پیشفرض برای ترافیکهای بدون مارکینگ مشخص شدهاند.

با این تنظیمات، ترافیکهای مختلف بهصورت هوشمندانه از طریق اینترفیسهای WAN مربوطه هدایت میشوند و در صورت بروز مشکل در یکی از لینکها

این مطلب چقدر برای شما مفید بود؟

برای امتیاز دادن روی یکی از ستاره ها کلیک کن

میانگین امتیاز 0 / 5. تعداد امتیاز: 0

اولین کسی باشید که امتیاز می دهد!